Система контроля доступом на объект: Система контроля и управление доступом (СКУД)

Содержание

Система контроля и управления доступом в обеспечении безопасности объектов. Выбор эффективного решения

В рубрику «Системы контроля и управления доступом (СКУД)» | К списку рубрик | К списку авторов | К списку публикаций

А. К. Крахмалев

Начальник отдела ФГУ НИЦ «Охрана» МВД России, к.т.н.

Основное назначение СКУД в системах безопасности — защита от несанкционированного проникновения на охраняемый объект. При решении этой задачи в целом необходим комплексный подход и учет взаимодействия как собственных технических средств СКУД, так и их взаимодействия с другими техническими средствами защиты в составе ИСБ. Рациональное использование всех технических средств, а также правильное организационное построение структуры СКУД и всей ИСБ могут обеспечить высокую эффективность и надежность защиты объекта от несанкционированных проникновений

Технические средства защиты объектов

Средства и системы контроля и управления доступом (СКУД) могут быть рассмотрены как технические средства защиты объектов и имущества от несанкционированного проникновения и способны играть существенную роль в защите от террористических и криминальных угроз.

Эффективность СКУД в полной мере может проявляться при интеграции этой системы с другими средствами защиты от несанкционированного проникновения. Интегрированные системы безопасности (ИСБ) в настоящее время широко внедряются и признаны наиболее перспективным направлением обеспечения безопасности объектов.

Идентификация и аутентификация

Идентификация — основа работы СКУД. С практической точки зрения процесс идентификации рассматривается как сравнение введенного в систему идентификационного признака (кода) с образцами кодов, хранящимися в памяти системы (поиск и сравнение «одного» со «многими»).

Выбор методов и средств идентификации при построении СКУД для защиты различных объектов во многом определяет эффективность защиты от несанкционированного проникновения на охраняемый объект.

Аутентификация — процесс опознавания субъекта или объекта путем сравнения введенных идентификационных данных с эталоном (образом), хранящимся в памяти системы для данного субъекта или объекта. С практической точки зрения процесс аутентификации рассматривается как сравнение «одного» с «одним».

С практической точки зрения процесс аутентификации рассматривается как сравнение «одного» с «одним».

Идентификация и аутентификация в СКУД могут производиться по следующим основным принципам.

Идентификация по запоминаемому коду — осуществляется по коду (паролю), который должен запомнить человек (пользователь) и который вводится вручную с помощью клавиатуры, кодовых переключателей или других подобных устройств. Положительной стороной этого метода является то, что нет материального носителя кода и соответственно не требуются затраты на его использование. Однако запоминание кода или пароля человеком имеет определенные недостатки. Зачастую код записывают на бумаге и хранят ее в доступном для потенциального нарушителя месте. При этом секретность доступа практически теряется. Существует еще одна проблема, связанная с проходными на крупных предприятиях. При большом потоке людей ошибки, связанные с неправильным набором кода, резко снижают пропускную способ ность и порождают множество конфликтов со службой охраны. Клавиатурные считыватели недостаточно защищены от манипуляций (подбор кода, наблюдение). Однако они имеют определенные достоинства: например, разрядность кода может быть выбрана произвольно, код может устанавливаться самим пользователем и произвольно им изменяться и быть неизвестным оператору системы (при соответствующем построении программного обеспечения СКУД). Также имеется возможность ввода дополнительных кодов, например кода «тихой» тревоги при нападении, кодов управления. В настоящее время идентификация по запоминаемому коду применяется в простых автономных устройствах доступа или в качестве дополнительного уровня в СКУД с многоуровневой идентификацией.

Клавиатурные считыватели недостаточно защищены от манипуляций (подбор кода, наблюдение). Однако они имеют определенные достоинства: например, разрядность кода может быть выбрана произвольно, код может устанавливаться самим пользователем и произвольно им изменяться и быть неизвестным оператору системы (при соответствующем построении программного обеспечения СКУД). Также имеется возможность ввода дополнительных кодов, например кода «тихой» тревоги при нападении, кодов управления. В настоящее время идентификация по запоминаемому коду применяется в простых автономных устройствах доступа или в качестве дополнительного уровня в СКУД с многоуровневой идентификацией.

Идентификация по вещественному коду выполняется по коду, записанному на физическом носителе (идентификаторе), в качестве которого применяются различные электронные ключи, пластиковые карты, брелоки и т.д. Данный принцип получил в настоящее время наибольшее распространение.

Достоинства и недостатки идентификаторов

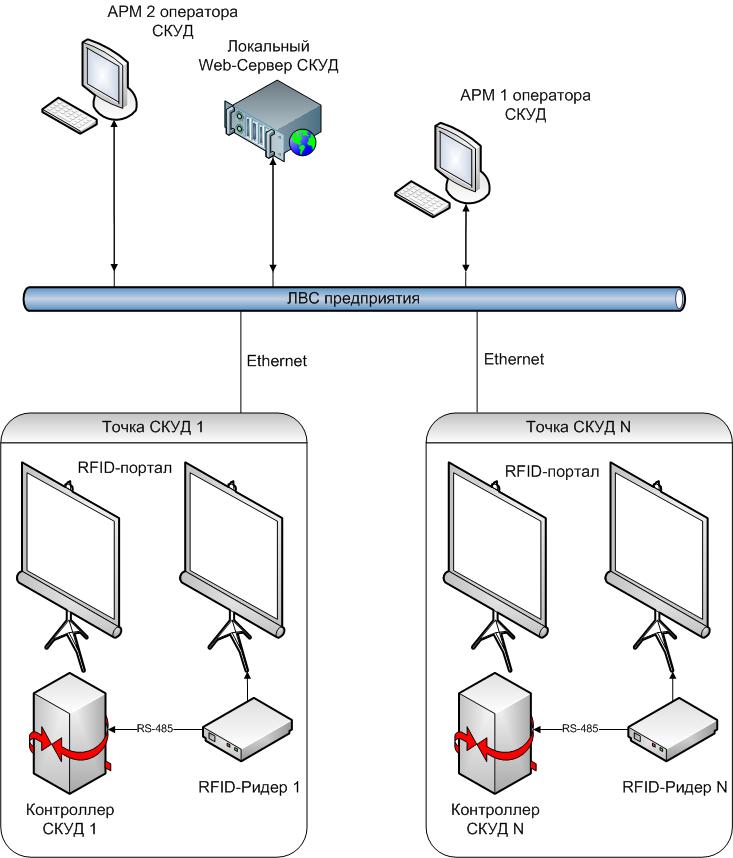

Технология кодирования пластиковых карт и электронных ключей отличается большим разнообразием — от простых и дешевых карт со штриховым кодом до карт с электронной начинкой, по сложности не уступающей ЭВМ. Постоянно появляются новые типы идентификаторов, использующие различные технологии с целью повышения надежности, секретности кода и улучшения других характеристик. Основное качество вещественных идентификаторов с точки зрения их применения в системах безопасности — это защищенность от подделки, копирования и имитации. Перспективной технологией можно считать радиочастотную идентификацию (RFID).

Постоянно появляются новые типы идентификаторов, использующие различные технологии с целью повышения надежности, секретности кода и улучшения других характеристик. Основное качество вещественных идентификаторов с точки зрения их применения в системах безопасности — это защищенность от подделки, копирования и имитации. Перспективной технологией можно считать радиочастотную идентификацию (RFID).

Запоминаемые и вещественные идентификаторы относятся к классу присвоенных идентификационных признаков. Это означает, что идентифицируется не сам человек, а присвоенный ему признак. Отсюда следует основной и весьма существенный недостаток подобных систем — код (пароль) может быть забыт, потерян, подсмотрен посторонним лицом, а идентификатор (предмет) потерян, украден, скопирован или преднамеренно передан постороннему лицу.

Принципиальной защиты от подобных случаев и преднамеренных действий в СКУД с использованием идентификации по запоминаемому и вещественному признаку нет.

Повысить эффективность СКУД в этом случае можно с помощью многоуровневой идентификации. Например, двухуровневая идентификация предполагает использование кодовой клавиатуры и Proximity-карты. Принципиально задачу защиты от несанкционированного доступа такая идентификация не решает, однако затрудняет работу нарушителей, ведь им в данном случае необходимо украсть или сымитировать карту и узнать код (пароль). Можно также привлечь охранника и выводить на экран монитора фотографию пользователя в момент прохода через турникет, но этот метод фактически означает отказ от автоматизации контроля доступа, что существенно повышает затраты и к тому же усугубляет влияние человеческого фактора.

Например, двухуровневая идентификация предполагает использование кодовой клавиатуры и Proximity-карты. Принципиально задачу защиты от несанкционированного доступа такая идентификация не решает, однако затрудняет работу нарушителей, ведь им в данном случае необходимо украсть или сымитировать карту и узнать код (пароль). Можно также привлечь охранника и выводить на экран монитора фотографию пользователя в момент прохода через турникет, но этот метод фактически означает отказ от автоматизации контроля доступа, что существенно повышает затраты и к тому же усугубляет влияние человеческого фактора.

Биометрическая идентификация Кардинальным решением задачи повышения защиты объекта от несанкционированного доступа с помощью СКУД является использование биометрической идентификации, которая более эффективна, так как опознание производится не по присвоенным человеку идентификационным признакам, а по физиологическим свойствам или особенностям самого человека — уникальной персональной информации, которую не нужно держать в памяти, невозможно потерять и имитация которой крайне затруднительна.

Однако основное отличие биометрического способа идентификации от других состоит в том, что решения принимаются системой на основе вероятностного характера полученной информации. В этом случае ошибки в принятии решений неизбежны, и можно говорить только о снижении вероятности появления ошибок. Уровень этих ошибок будет являться критерием качества системы и должен быть указан в руководстве по эксплуатации или, по крайней мере, известен пользователю системы на основании эмпирических данных.

Этот критерий определяется двумя техническими характеристиками:

- вероятностью несанкционированного допуска (ошибка первого рода) — вы раженное в процентах число допусков системой неавторизованных лиц;

- вероятностью ложного задержания (ошибка второго рода) — выраженное в процентах число отказов в допуске системой авторизованных лиц.

Снижение вероятности ошибок Очевидно, что величину ошибок хотелось бы уменьшить. Эти две характеристики можно изменять, уменьшая или увеличивая чувствительность анализирующих приборов. Однако следует иметь в виду, что, уменьшая таким способом одну величину, мы одновременно увеличиваем другую.

Однако следует иметь в виду, что, уменьшая таким способом одну величину, мы одновременно увеличиваем другую.

Величина ошибки первого рода определяет защищенность системы от несанкционированного допуска, и снижение ее величины более важно, чем ошибки второго рода.

Ошибка второго рода в основном влияет на пропускную способность системы. Если система вас не пропустила с первого раза, то можно ввести данные вторично. Это приводит к снижению пропускной способности, но зато надежность системы не ухудшается.

Применение биометрических систем связано также с некоторыми другими трудностями и особенностями. Как правило, вероятностные характеристики биометрических считывателей, в которых заложены встроенные алгоритмы распознавания, указываются и определяются при условии проведения аутентификации, то есть при сравнении «один к одному». При использовании таких устройств в составе больших систем (при числе пользователей порядка сотен и более человек) необходимо переходить от процедуры аутентификации к процессу идентификации. При этом вероятность ошибки первого рода, которая определяет защищенность системы от несанкционированного допуска, существенно снижается.

При этом вероятность ошибки первого рода, которая определяет защищенность системы от несанкционированного допуска, существенно снижается.

В такой ситуации на помощь может прийти многоуровневая идентификация, предполагающая использование наряду с биометрическим считывателем клавиатуры или Proximity-карты. В этом случае задача применения дополнительного уровня идентификации заключается в замене процесса идентификации по биометрическим данным аутентификацией, что обеспечивает заданную высокую надежность распознавания и существенно снижает время анализа, так как происходит только сравнение с заданным биометрическим шаблоном. Тем самым достигаются следующие результаты:

- в более полной мере реализуются преимущества биометрических систем в обеспечении защиты объекта от несанкционированного доступа;

- значительно снижаются ограничения по количеству пользователей в биометрических СКУД;

- увеличивается пропускная способность биометрических систем.

Вопрос выбора системы При выборе подсистемы контроля доступа в составе системы безопасности нужно учитывать общие принципы построения системы противокриминальной защиты, о которых было сказано выше. Процесс создания системы противокриминальной защиты помимо определения необходимых требований к СКУД включает в себя следующие этапы:

Процесс создания системы противокриминальной защиты помимо определения необходимых требований к СКУД включает в себя следующие этапы:

- классификация объекта;

- определение класса защиты объекта от криминальных угроз;

- реализация комплекса организационно-технических мероприятий по приведению системы противокриминальной защиты объекта в соответствие с классом объекта и соответствующим ему классом защиты объекта.

В процессе проектирования должны быть определены классы защиты объекта в целом и отдельных зон и помещений, выбраны технические средства СКУД, обеспечивающие защиту должного уровня.

Определенные трудности в решении этой задачи связаны с тем, что в настоящее время нет единой классификации средств и систем СКУД по уровню защиты охраняемого объекта от несанкционированного проникновения. Создание такой классификации весьма актуально, так как она позволит обоснованно выбирать технико-экономические показатели СКУД.

Работы в этом направлении ведутся многими организациями, в том числе и ФГУ НИЦ «Охрана» МВД России. Следует отметить, что такая классификация не может быть рассчитана на длительное время, так как появляются и новые средства защиты, и новые средства ее преодоления. Совсем недавно электронные ключи Touch Memory считались достаточно защищенными от подделки, а сейчас можно заказать их копию на любом рынке, причем это будет проще и быстрее, чем создать дубликат обычного механического ключа. Данный пример лишний раз демонстрирует необходимость актуализации состояния такой классификации, с этой целью работа над ней должна проводиться постоянно.

Следует отметить, что такая классификация не может быть рассчитана на длительное время, так как появляются и новые средства защиты, и новые средства ее преодоления. Совсем недавно электронные ключи Touch Memory считались достаточно защищенными от подделки, а сейчас можно заказать их копию на любом рынке, причем это будет проще и быстрее, чем создать дубликат обычного механического ключа. Данный пример лишний раз демонстрирует необходимость актуализации состояния такой классификации, с этой целью работа над ней должна проводиться постоянно.

Подводя итог, можно отметить, что СКУД в системах безопасности играет немаловажную роль.

В системе противокриминальной защиты она может обеспечить защиту от несанкционированного проникновения (несанкционированного доступа) на объект (помещение, зоны) в рабочее время (во время присутствия людей), дополняя тем самым систему охранной сигнализации, которая, в основном, обеспечивает такую защиту в нерабочее время (в отсутствии людей).

При выборе технических средств СКУД, метода идентификации (в том числе многоуровневой) следует исходить из принципа равнопрочности средств защиты от несанкционированного проникновения (то есть класс защиты идентификатора от подделки должен соответствовать классу защиты дверей от взлома и замка — от вскрытия и т. д.). Необходимо также учитывать и другие возможности технологий, исходя из задач защиты объекта, степеней угроз и экономических факторов.

д.). Необходимо также учитывать и другие возможности технологий, исходя из задач защиты объекта, степеней угроз и экономических факторов.

Правильное организационное построение структуры СКУД, учет взаимодействия технических средств в составе ИСБ, а также их рациональное использование могут обеспечить высокую эффективность и надежность защиты объекта от несанкционированных проникновений. При этом надо иметь в виду, что выбор сложных (а зачастую «модных», широко рекламируемых и соответственно дорогих) решений может оказаться неэффективным.

Опубликовано: Каталог «СКУД. Антитерроризм»-2009

Посещений: 18087

Автор

| |||

В рубрику «Системы контроля и управления доступом (СКУД)» | К списку рубрик | К списку авторов | К списку публикаций

Системы контроля и управления доступа

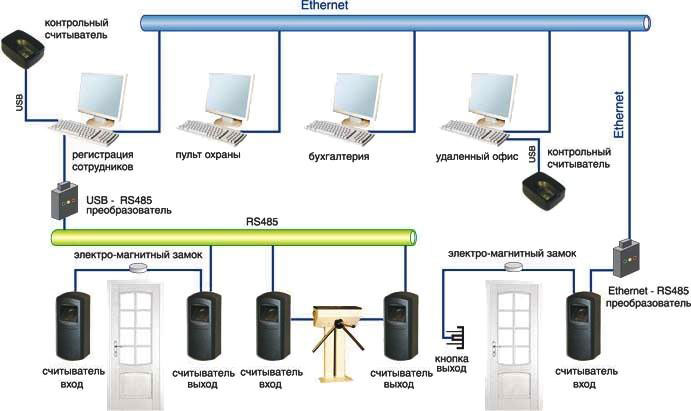

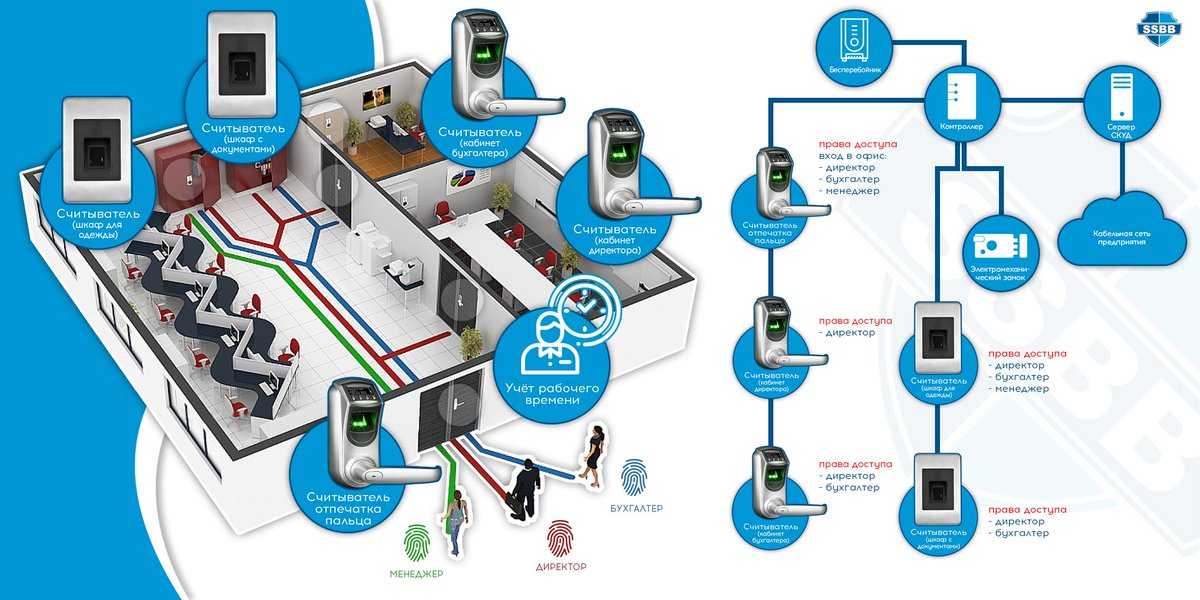

Система контроля и управления доступом (СКУД) – это автоматическая система, управляющая доступом сотрудников на территорию объекта. При этом системой может контролироваться доступ автотранспорта и разграничиваться доступ к определённым помещениям на территории объекта для различных сотрудников. Второстепенная, но очень важная функция СКУД заключается в получении данных по соблюдению сотрудниками рабочего времени.

При этом системой может контролироваться доступ автотранспорта и разграничиваться доступ к определённым помещениям на территории объекта для различных сотрудников. Второстепенная, но очень важная функция СКУД заключается в получении данных по соблюдению сотрудниками рабочего времени.

Основные функции систем контроля и управления доступом:

- необходимое ограничение в доступе людей и автотранспорта на территорию объекта;

- необходимое ограничение в доступе сотрудников и посетителей в офисные помещения объекта;

- контроль и регистрацию в архив Сервера СКУД факта и времени въезда и выезда автотранспорта на территорию объекта;

- контроль и регистрацию в архив Сервера СКУД факта и времени входа и выхода людей на территорию объекта, в здания и помещения, входные двери которых оборудованы считывателями Prox-карт;

- быстрый анализ архивных данных и составление отчетов о факте, времени въезда и выезда, а также времени нахождения автотранспорта на территории объекта;

- быстрый анализ архивных данных и составление отчетов о факте, времени прохода через любую дверь, оборудованную СКУД, времени прихода и ухода, а также времени нахождения людей на территории объекта, в здании или в помещении;

- создание и оперативное изменение базы данных сотрудников и автотранспорта, уровней и времени их доступа;

- управление временными ограничениями прохода людей и проезда автотранспорта через точки прохода в течение суток, недели, месяца, в праздничные и выходные дни;

- оперативное управление точками прохода: блокирование, разблокирование дверей, шлагбаумов;

- обеспечение дистанционного управления исполнительными устройствами;

- обеспечение интеграции с системами охранно-пожарной сигнализации и цифрового видеонаблюдения.

При выборе СКУД необходимо задаться следующими вопросами:

- Какие помещения должны быть оборудованы СКУД?

- Нужно ли устанавливать считыватели на вход (на выход работает кнопка выхода)?

- Какие используются средства для прохода (TOUCH-MEMORY,PROXIMITI-карты, кодовая панель и т.д.)?

- Где устанавливается шлюз, и в каком виде?

- Нужно ли бюро пропусков?

- Нужна ли шлагбаумная система?

- Должна ли быть объединена система управления доступа с ОПС и СТВ?

- Требования, предъявляемые к аппаратуре обработки информации?

- Нужен ли вывод информации на компьютер?

- Сколько времени должна работать система СКД на аварийном электропитании?

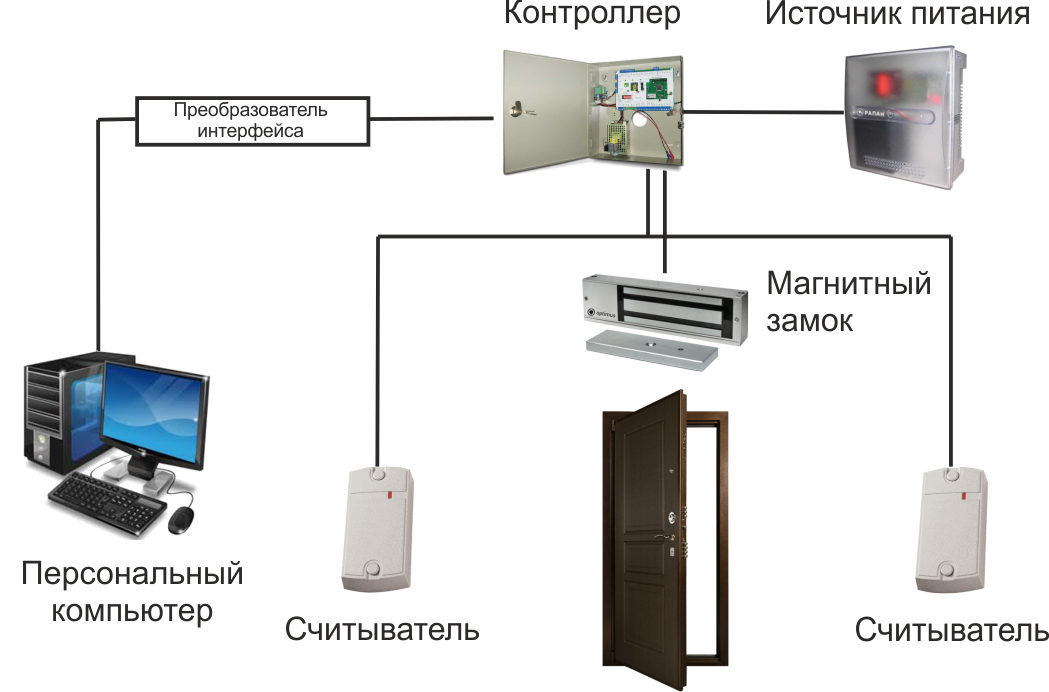

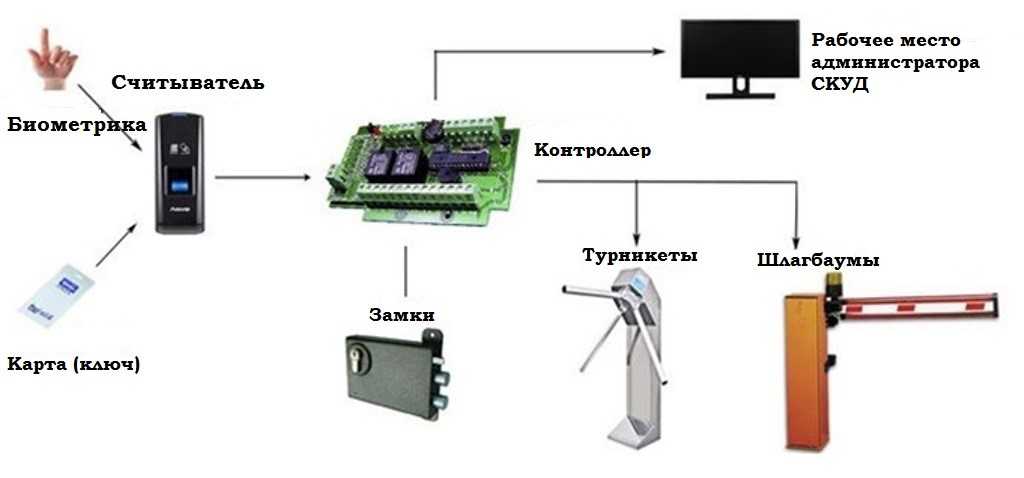

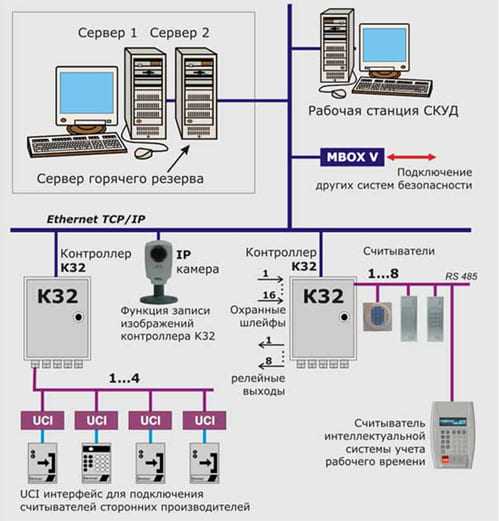

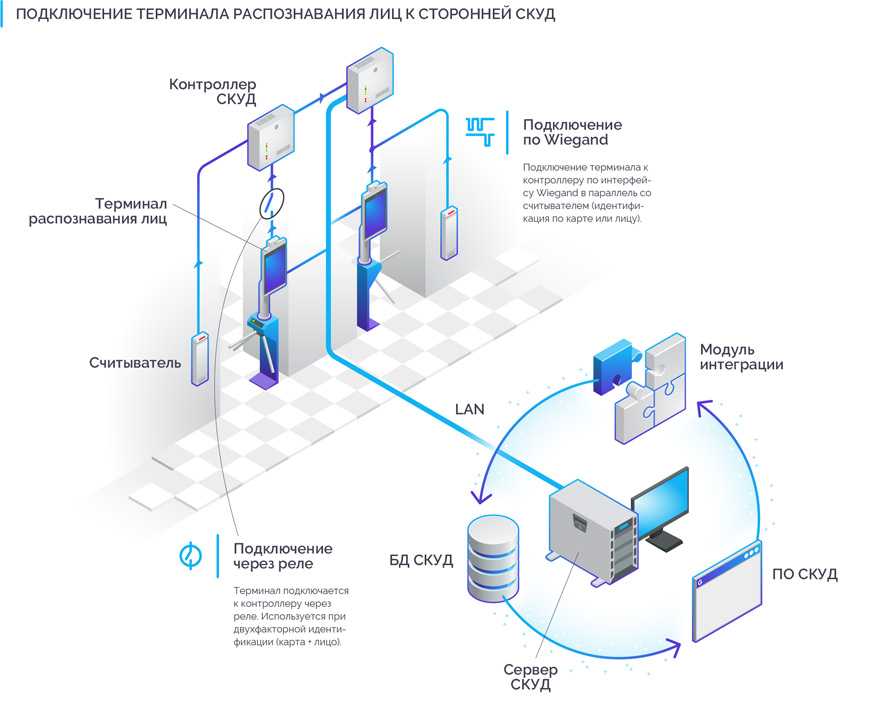

В состав СКУД входят:

- исполнительные устройства – ворота, турникеты, шлагбаумы, электромеханические и электромагнитные замки

- считывающие устройства – считыватели бесконтактных карт, считыватели магнитных карт, биометрические считыватели

- контролеры СКУД – пожалуй, это основной элемент системы; задачи контроллера: идентифицировать пользователя, помнить права доступа пользователей, текущие режимы работы системы, управлять исполнительными устройствами, фиксировать и запоминать все происходящие события (предъявления карт, проходы, тревожные события.

..), осуществлять связь с компьютером и с другими контроллерами СКУД, взаимодействовать с другими подсистемами Системы безопасности (видеонаблюдение, ОПС)

..), осуществлять связь с компьютером и с другими контроллерами СКУД, взаимодействовать с другими подсистемами Системы безопасности (видеонаблюдение, ОПС)

Электронные проходные содержат в себе все три перечисленных компонента – в корпус турникета уже заводом-изготовителем встраиваются и контроллер доступа, и считыватели бесконтактных карт.

- идентификаторы – это может быть бесконтактная (Proximity) или магнитная карта доступа, личный физический признак (отпечатки пальцев и ладони, изображение радужной оболочки глаза…) по которому система может определить пользователя

- программное обеспечение – позволяет осуществлять централизованное управление контролерами СКУД, формировать правила работы СКД, получать необходимые отчёты (как пример, на основе данных о проходах формировать табель учёта рабочего времени).

Какие типы идентификаторов существуют

Карты Proximity (бесконтактные, радиочастотные) — содержат в своей конструкции антенну и чип, содержащий уникальный идентификационный номер. Принцип их действия следующий: как только карта оказывается в зоне электромагнитного поля, генерируемого считывателем, то ее чип получает необходимую энергию и пересылает свой идентификационный номер считывателю посредством особого электромагнитного импульса. Такие карты не требуют касания считывателя в каком-то определенном месте, достаточно лишь поместить ее в зону влияния считывателя.

Принцип их действия следующий: как только карта оказывается в зоне электромагнитного поля, генерируемого считывателем, то ее чип получает необходимую энергию и пересылает свой идентификационный номер считывателю посредством особого электромагнитного импульса. Такие карты не требуют касания считывателя в каком-то определенном месте, достаточно лишь поместить ее в зону влияния считывателя.

Магнитные карты — на них нанесена визуально видимая магнитная полоса темного цвета. Для взаимодействия таких карт со считывателем необходимо провести ими через специальную прорезь считывателя.

Карты Виганда — названы в честь ученого-исследователя Джона Виганда, открывшего в 1975 г. особый магнитный сплав, проволока из которого применяется в устройстве этих карт. Информация от них получается путем перемещения считывающей головки вдоль карты.

Карты со штрих-кодом — пластиковый прямоугольник с нанесенным штрих-кодом. Для большей секретности область штрих-кода закрывается специальным материалом, проникнуть сквозь который могут лишь инфракрасные лучи, т. е. в лучах обычного спектра штрих-код невидим.

е. в лучах обычного спектра штрих-код невидим.

Брелок (Touch memory) — внешне напоминает металлическую таблетку и обычно оформлен в виде брелка. Содержит в своей конструкции ПЗУ-чип — при касании им считывателя на контроллер высылается идентификационный код.

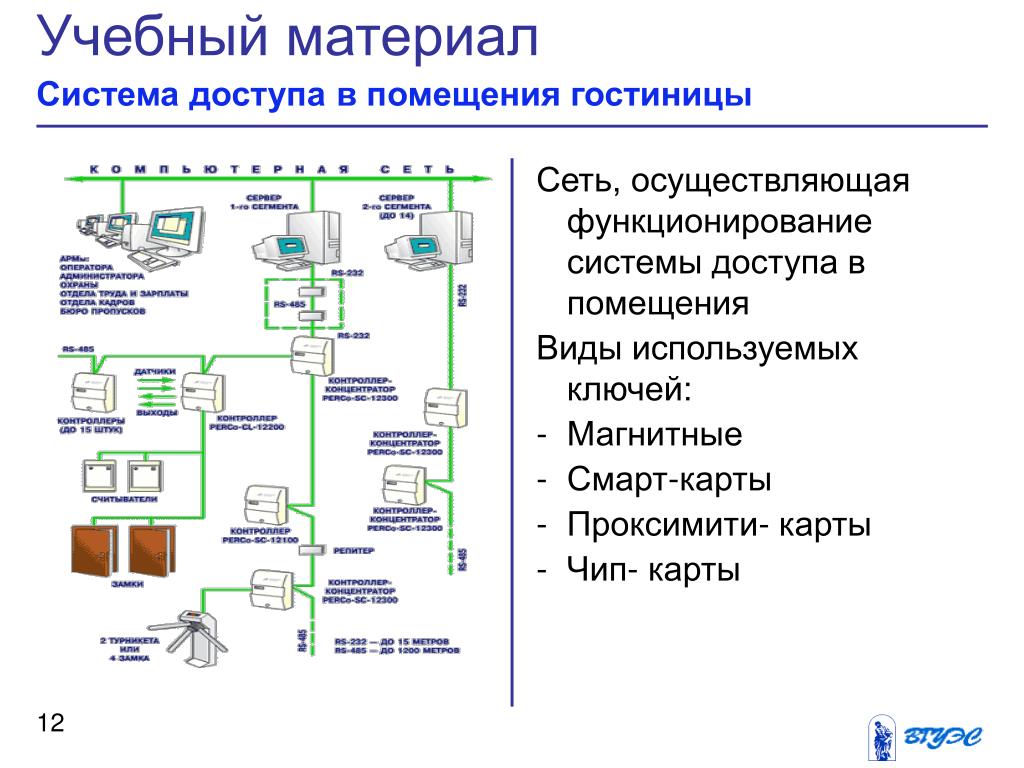

Все СКУД можно отнести к двум большим классам или категориям: сетевые системы и автономные системы.

Сетевые системы

В сетевой системе все контроллеры соединены с компьютером, что дает множество преимуществ для крупных предприятий, но совсем не требуется для «однодверной» СКУД. Сетевые системы удобны для больших объектов (офисы, производственные предприятия), поскольку управлять даже десятком дверей, на которых установлены автономные системы, становится чрезвычайно трудно. Незаменимы сетевые системы в следующих случаях:

- если необходима информация о произошедших ранее событиях (архив событий) либо требуется дополнительный контроль в реальном времени.

Например, в сетевой системе существует функция фотоверификации: на проходной при поднесении входящим человеком идентификатора к считывателю, служащий (вахтер, охранник) может на экране монитора видеть фотографию человека, которому в базе данных присвоен данный идентификатор, и сравнить с внешностью проходящего, что подстраховывает от передачи карточек другим людям;

Например, в сетевой системе существует функция фотоверификации: на проходной при поднесении входящим человеком идентификатора к считывателю, служащий (вахтер, охранник) может на экране монитора видеть фотографию человека, которому в базе данных присвоен данный идентификатор, и сравнить с внешностью проходящего, что подстраховывает от передачи карточек другим людям; - если необходимо организовать учёт рабочего времени и контроль трудовой дисциплины;

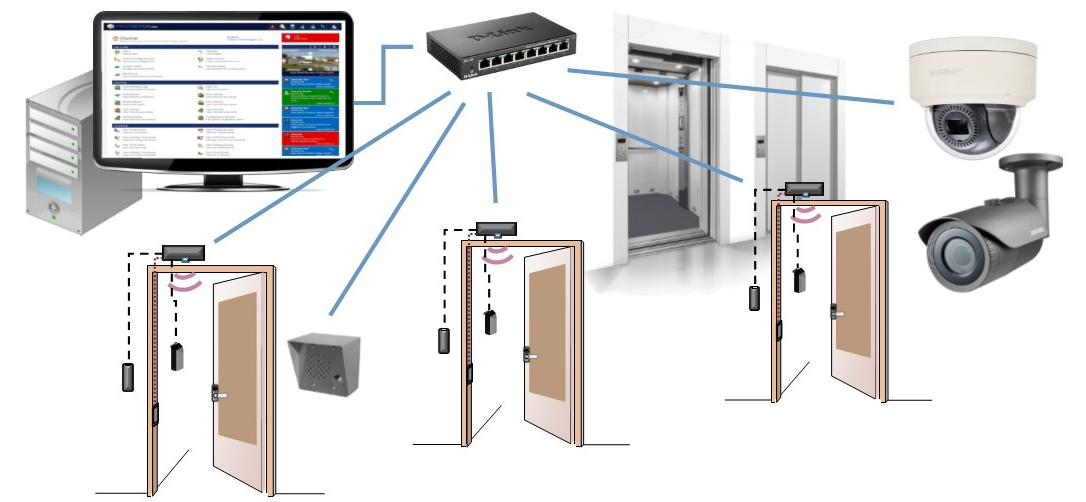

- если необходимо обеспечить взаимодействие (интеграцию) с другими подсистемами безопасности, например, видеонаблюдением или пожарной сигнализацией).

В сетевой системе из одного места можно не только контролировать события на всей охраняемой территории, но и централизованно управлять правами пользователей, вести базу данных. Сетевые системы позволяют организовать несколько рабочих мест, разделив функции управления между разными сотрудниками и службами предприятия.

В сетевых системах контроля доступа могут применяться беспроводные технологии, так называемые радиоканалы. Использование беспроводных сетей зачастую определяется конкретными ситуациями: сложно или невозможно проложить проводные коммуникации между объектами, сокращение финансовых затрат на монтаж точки прохода и т. д. Существует большое количество вариантов радиоканалов, однако в СКУД используются только некоторые из них.

Использование беспроводных сетей зачастую определяется конкретными ситуациями: сложно или невозможно проложить проводные коммуникации между объектами, сокращение финансовых затрат на монтаж точки прохода и т. д. Существует большое количество вариантов радиоканалов, однако в СКУД используются только некоторые из них.

- Bluetooth. Данный вид беспроводного устройства передачи данных представляет собой аналог Ethernet. Его особенность заключается в том, что отпадает необходимость прокладывать параллельные коммуникации для объединения компонентов при использовании интерфейса RS-485.

- Wi-Fi. Основное преимущество данного радиоканала заключается в большой дальности связи, способной достигать нескольких сотен метров. Это особенно необходимо для соединения между собой объектов на больших расстояниях (?). При этом сокращаются как временные, так и финансовые затраты на прокладку уличных коммуникаций.

- ZigBee. Изначально сферой применения данного радиоканала была система охранной и пожарной сигнализации.

Технологии не стоят на месте и активно развиваются, поэтому ZigBee может использоваться и в системах контроля доступа. Данная беспроводная технология работает в нелицензируемом диапазоне 2,45 ГГц.

Технологии не стоят на месте и активно развиваются, поэтому ZigBee может использоваться и в системах контроля доступа. Данная беспроводная технология работает в нелицензируемом диапазоне 2,45 ГГц. - GSM. Преимущество использования данного беспроводного канала связи — практически сплошное покрытие. К основным методам передачи информации в рассматриваемой сети относятся GPRS,SMS и голосовой канал.

Нередки ситуации, когда установка полноценной системы безопасности может оказаться неоправданно дорогой для решения поставленной задачи. В таких ситуациях оптимальным решением будет установка автономного контроллера на каждую из точек прохода, которые необходимо оборудовать доступом.

Автономные системы

Автономные системы дешевле, проще в эксплуатации, не требуют прокладки сотен метров кабеля, использования устройств сопряжения с компьютером, самого компьютера. При этом к минусам таких систем относится невозможность создавать отчёты, вести учёт рабочего времени, передавать и обобщать информацию о событиях, управляться дистанционно. При выборе автономной системы с высокими требованиями по безопасности рекомендуется обратить внимание на следующее:

При выборе автономной системы с высокими требованиями по безопасности рекомендуется обратить внимание на следующее:

- Считыватель должен быть отделен от контроллера, чтобы провода, по которым возможно открывание замка, были недоступны снаружи.

- Контроллер должен иметь резервный источник питания на случай отключения электропитания.

- Предпочтительно использовать считыватель в вандалозащищенном корпусе.

В составе автономной системы контроля доступа используются также электронные замки, передающие информацию по беспроводным каналам связи: в двери устанавливается механический замок с электронным управлением и встроенным считывателем. Замок по радиоканалу связан с хабом, который уже по проводам обменивается информацией с рабочей станцией, на которой установлено программное обеспечение.

ООО «Элком» предлагает свои услуги по монтажу и обслуживанию любых систем контроля и управления доступом. Наши профессиональные рабочие качественно и своевременно выполнят любую работу, и подарит вам надёжность, безопасность и уют в Вашем доме, офисе, здании или любом другом сооружении.

Подробные консультации и стоимость услуг вы можете получить , связавшись с нами:

- тел/факс: (8212)21-30-20

Топ-системы контроля доступа к офисам и зданиям

Наше облачное программное обеспечение для контроля доступа и современное оборудование мгновенно внедряются, легко интегрируются и создают систему учета, обеспечивающую максимальный административный контроль.

Бесконтактный, надежный, мобильный и безопасный.

Запросить демонстрацию

Наша система контроля доступа создана с использованием масштабируемых технологий, предназначенных для защиты всего, от одной двери, офиса или глобального предприятия с несколькими зданиями.

Современное оборудование

Простые в установке считыватели и контроллеры с видео в реальном времени, двусторонней внутренней связью и бесконтактными функциями в стильном дизайне.

См. аппаратное обеспечение

Облачное программное обеспечение

Мгновенная общесистемная связь и обновления, все управление которыми осуществляется удаленно через облако.

См. программное обеспечение

Зашифрованные учетные данные

Наши считыватели поддерживают многофакторную аутентификацию и бесконтактный доступ со смартфонами, картами, брелками и часами Apple.

См. методы доступа

Локальные решения

Локальные системы контроля доступа, совместимые с оборудованием Mercury и программным обеспечением на основе браузера.

См. локальную версию

Испытайте отмеченный наградами контроль доступа

Быстрая и надежная запатентованная технология тройной разблокировки, поддерживающая несколько безопасных методов доступа и многофакторную аутентификацию способ внутренней связи

Безопасное облачное программное обеспечение с удаленным управлением и автоматическими обновлениями системы

Оповещения о действиях в режиме реального времени, отслеживание и визуальный мониторинг

Полная интеграция через нашу открытую платформу API поддержка в любом месте, от одной двери до предприятия с несколькими площадками

Запросить демонстрацию

Лучший мобильный опыт

Бесконтактный вход с уникальными функциями Wave to Unlock

Разблокировка в приложении, с Apple Watch, в приложениях для планшетов, а также с зашифрованной ключ-картой или брелками

Простое в использовании мобильное приложение с цифровыми бейджами и автоматическим обнаружением входа

Цифровой гостевой пропуск для временного доступа посетителей к нужным дверям в нужное время

Удаленная разблокировка открывает доступ к любому авторизованному входу из любой точки мира

Унифицированное видео и доступ

Мультитехнологичные считыватели Smart Readers со встроенными видеокамерами высокой четкости

Мобильное приложение для просмотра живого видео и записанных событий контроля доступа

Возможность интеграции с ведущими системами видеонаблюдения провайдеров, таких как Ava, Avigilon, Cisco Meraki и Milestone

Оповещения о событиях доступа с прямой трансляцией видео прямо на ваше мобильное устройство

Улучшенная видимость и контроль с комбинированной отчетностью в режиме реального времени и возможностями удаленной разблокировки

Лучшее в своем классе облачное ПО всю платформу на любом устройстве с доступом в Интернет, откуда угодно

Расписания дверей, расширенное управление ролями, настраиваемые действия на основе правил и настройки общего доступа к зонам

Подробные отчеты о действиях в режиме реального времени с возможностью предварительного планирования регулярного аудита

Гибкие планы блокировки с удаленной активацией с любого устройства

Посмотреть все функции

Масштабируемые решения для каждого объекта

Интуитивно понятное управление несколькими площадками с детализированными и специфическими разрешениями, расписаниями и отчетами0003

Открытая архитектура и экосистема приложений поддерживают неограниченное количество интеграций

Передовые устройства с автоматическим обновлением до новейшей технологии контроля доступа

Объединяйте системы через App Marketplace

Создан на основе открытых стандартов для простой интеграции с инструментами, которые вы используете каждый день. Наш магазин приложений предоставляет вам доступ к более чем 45 интеграциям и функциям для расширения функциональности вашей системы контроля доступа.

Наш магазин приложений предоставляет вам доступ к более чем 45 интеграциям и функциям для расширения функциональности вашей системы контроля доступа.

Интеграция со службами идентификации, системами посетителей, управлением видео, решениями для обеспечения безопасности, беспроводными замками и т. д.

Используйте наш открытый API и мобильный SDK для объединения существующих и новых систем безопасности

Растущая экосистема передовых технологий провайдеры и мощные функции контроля доступа всегда под рукой

Находите, настраивайте и управляйте приложениями в одном удобном месте

Обзор интеграций

Сертифицировано и соответствует требованиям

Компания Openpath серьезно относится к вопросам безопасности, конфиденциальности и соблюдения нормативных требований. Вот почему наше оборудование соответствует требованиям UL 294 и FCC, соответствует европейским и канадским стандартам, а наши считыватели имеют класс защиты IP65. Помимо оборудования, важно, чтобы Openpath ответственно относился к вашим данным, поэтому мы соблюдаем требования SOC2 и CCPA. Мы также можем помочь вам удовлетворить ваши требования физической безопасности, такие как GDPR, HIPAA и PCI.

Помимо оборудования, важно, чтобы Openpath ответственно относился к вашим данным, поэтому мы соблюдаем требования SOC2 и CCPA. Мы также можем помочь вам удовлетворить ваши требования физической безопасности, такие как GDPR, HIPAA и PCI.

Посмотреть меры безопасности

Лучшее решение для контроля доступа

Локальный контроль доступа | Openpath

Защитите любой сайт с помощью локального решения для управления доступом, разработанного для большей гибкости, контроля и безопасности.

Запросить демонстрацию

Access Control Manager (ACM) — это локальная система управления доступом для установок корпоративного уровня, созданная для обеспечения безопасности людей, имущества и активов в любое время. Эта система, полностью основанная на браузере, позволяет операторам удобно управлять доступом и реагировать на предупреждения, где бы они ни находились.

Безопасный контроль доступа через веб-интерфейс

Программное обеспечение панели управления через веб-интерфейс, доступное из любого браузера без необходимости установки программного обеспечения

Простота развертывания благодаря установке устройства plug-and-play

- —

Встроенный в управлении идентификацией, управлении тревогами, а также в предопределенных или настраиваемых отчетах в браузере ACM

Быстрый доступ к дверным командам и глобальным действиям в удобном для мобильных устройств приложении ACM Expedite

Создан с открытой архитектурой для легкой интеграции со сторонними устройствами и системами

Решение, совместимое с FIPS 201-2, отвечает требованиям PIV, предъявляемым к федеральным государственным служащим и подрядчикам США

Унификация с Avigilon Control Center

Интегрируйте ACM с Avigilon Control Center (ACC) для упреждающего мониторинга и защиты объектов с помощью видеокомпонентов

Оптимизируйте проверку личности и отпирайте дверь непосредственно из ACC

Быстрый поиск людей с помощью Identity Search и Avigilon Appearance Search™.

Интерфейс ACC Focus of Attention

Интерфейс ACC Focus of AttentionОбъединение отчетов о корреляции личности и видео для отслеживания контактов

Openpath Video Reader Pro для систем ACM

Развертывание самой передовой технологии дверных считывателей со встроенной 5-мегапиксельной камерой и поддержкой существующих устаревших учетных данных

Совместимость с ACM и устаревшими локальными системами доступа

Дополнительное программное обеспечение или подписки не требуются

- 2

Просматривайте отснятый материал непосредственно в ACC и на существующих видеоплатформах с помощью видеопотоков, совместимых с ONVIF Profile S и T

Простая установка со стандартной проводкой — нет необходимости разрывать и заменять существующую инфраструктуру

Подробнее о продукте

Интеграция беспроводных замков

Расширьте локальный контроль доступа ACM во внутренние помещения с поддержкой беспроводных замков

Интеграция Allegion поддерживает Schlage LE, LEB и замки Controls, NDEB, NDEB Линейка продуктов Voss Smart Intego и устройства выхода Von Duprin, включая опции Remote Undogging (RU) и Remote Monitoring (RM)

Установка беспроводных замков ASSA-ABLOY Aperio и IP-замков для упрощенной и экономичной установки в дверях с высокой плотностью размещения приложения

Повысьте масштабируемость с помощью дверных замков SALTO, поддерживающих Virtual Network Data-on-Card, чтобы обеспечить более быстрый доступ к обновлениям с помощью технологии RFID

Аппаратное обеспечение с открытой платформой: платы Mercury контроллеры и панели

Управление от 17 до 64 считывателей с помощью системы ACM

Гибкие варианты установки контроллера с возможностью подключения PoE, PoE+ или RS-485

Добавление недорогих интерфейсных модулей Mercury для расширения возможностей ввода-вывода для контролируемых проемов

Установка кластерных или распределенных модулей ввода-вывода Mercury для мониторинга больших объемов входов и выходов с помощью ACM

Открытая платформа аппаратное обеспечение: HID

Повысьте безопасность с помощью аппаратного обеспечения HID Global, предназначенного для работы вместе с локальным программным обеспечением контроля доступа ACM

Совместимость с многоцелевыми считывателями карт HID SE и учетными данными для гибкой установки и безопасной связи

Включите HID Mobile Access и расширенную поддержку учетных данных с помощью считывателей карт HID Signo со встроенной поддержкой OSDP

Выберите учетные данные HID Seos для перехода на решение с одной картой и поддержкой частной сети access

Аппаратное обеспечение с открытой платформой: Farpointe Data

ACM совместим с дверными считывателями Farpointe Data и учетными данными доступа

Поддержка учетных данных мобильного доступа или традиционных физических учетных данных со считывателями Conekt

Включение бесконтактного входа с помощью RFID-считывателей Delta

Установка считывателей Ranger для передовых приложений RFID-доступа на большие расстояния

Использование антивандальных считывателей Guardian или Gibraltar для школ, исправительных учреждений и муниципальных жилых домов

Установите считыватели Pyramid для оптимизации производительности разблокировки на внутренних и внешних входах.

..), осуществлять связь с компьютером и с другими контроллерами СКУД, взаимодействовать с другими подсистемами Системы безопасности (видеонаблюдение, ОПС)

..), осуществлять связь с компьютером и с другими контроллерами СКУД, взаимодействовать с другими подсистемами Системы безопасности (видеонаблюдение, ОПС) Например, в сетевой системе существует функция фотоверификации: на проходной при поднесении входящим человеком идентификатора к считывателю, служащий (вахтер, охранник) может на экране монитора видеть фотографию человека, которому в базе данных присвоен данный идентификатор, и сравнить с внешностью проходящего, что подстраховывает от передачи карточек другим людям;

Например, в сетевой системе существует функция фотоверификации: на проходной при поднесении входящим человеком идентификатора к считывателю, служащий (вахтер, охранник) может на экране монитора видеть фотографию человека, которому в базе данных присвоен данный идентификатор, и сравнить с внешностью проходящего, что подстраховывает от передачи карточек другим людям; Технологии не стоят на месте и активно развиваются, поэтому ZigBee может использоваться и в системах контроля доступа. Данная беспроводная технология работает в нелицензируемом диапазоне 2,45 ГГц.

Технологии не стоят на месте и активно развиваются, поэтому ZigBee может использоваться и в системах контроля доступа. Данная беспроводная технология работает в нелицензируемом диапазоне 2,45 ГГц. Интерфейс ACC Focus of Attention

Интерфейс ACC Focus of Attention