Защита от нуля: что это, почему происходит и какие способы защиты есть

Содержание

что это, почему происходит и какие способы защиты есть

Что такое ноль, фазное и линейное напряжение?

Электроэнергия подаётся к потребителю по линейным кабелям. Нулевой проводник (нейтраль) используется в электросети для возврата тока от потребителя обратно к генерирующей станции. Нейтраль в нормальном состоянии выступает в роли защиты и не имеет напряжения.

От генераторной станции электроэнергия передаётся потребителю по трёхфазной сети. Она состоит из трёх проводников с рабочим напряжением, а также нулевого и заземляющего проводников. Пара рабочих проводников имеют между собой напряжение 380 В, которое называют линейным. Рабочий проводник и ноль в паре имеют напряжение 220 В – фазное.

При помощи ноля также происходит саморегулирование нагрузки в трёхфазной сети. При неравномерной нагрузке на фазах излишек тока сбрасывается на нейтраль и система автоматически уравновешивается.

К чему приводит обрыв нулевого провода, какие виды обрыва бывают?

Если нулевой проводник выступает в роли защиты, почему же его обрыв опасен? Для ответа на этот вопрос рассмотрим ситуацию обрыва в трёхфазной и однофазной сетях.

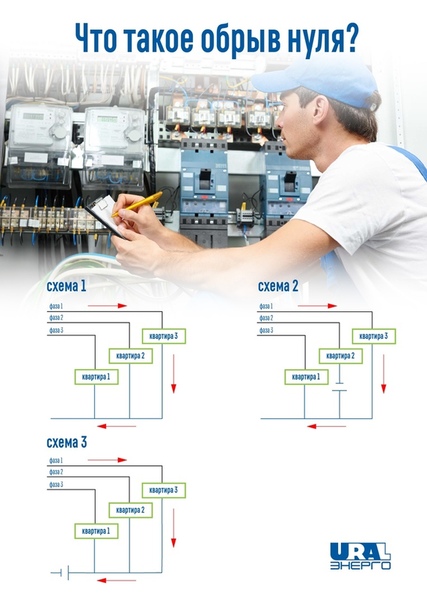

Обрыв нуля в трехфазной сети

Трёхфазная сеть построена таким образом, что электрический ток идёт по рабочему проводнику к потребителю и уходит в нейтраль. Напряжение в нормальной ситуации между ними 220 В. В случае, когда ноль отключен, потребители будут подключены по схеме «звезда без нулевой магистрали». Это значит, что каждый потребитель получит не фазное стабильное напряжение в 220 В, а «гуляющее» от 0 до 380 В линейное. Это происходит из-за перекоса фаз, т.е. неравномерной нагрузки на разных фазах.

Как пример, возьмём три квартиры, которые подключены к разным фазам. Жильцы первой квартиры находятся дома и используют стиральную машину, электрическую печь и другие электроприборы. Во второй квартире никто не живёт, поэтому все приборы отключены от сети. В третьей же все ушли на работу, оставив в режиме ожидания некоторую технику. В случае обрыва нуля, в квартире № 1 техника прекратит работу или будет работать со сбоями, т.к. напряжение просядет до 50…100 В, а в квартире № 3 подключенные приборы получат 300. ..350 В и выйдут из строя, возможен пожар. Квартира № 2 не пострадает, т.к. вся техника отключена.

..350 В и выйдут из строя, возможен пожар. Квартира № 2 не пострадает, т.к. вся техника отключена.

Это случается потому, что при обрыве нейтрали (в ситуации с большим суммарным сопротивлением) получается большее напряжение, которое и провоцирует выход из строя техники.

Обрыв нуля в однофазной сети

В однофазной сети обрыв нейтрали опасен для человека. Это можно объяснить тем, что в розетке появляется опасный потенциал там, где был ноль. Особенно опасна эта ситуация в системах с заземлением TN-C, т.к. используется совмещенный нулевой и заземляющий проводник PEN. Поэтому при обрыве провода, на открытых неизолированных частях корпуса электроприборов появляется потенциал опасный для жизни человека.

Причины обрыва нулевого провода

Основными причинами обрыва нейтрали является изношенность электросетей и непрофессионализм некоторых горе-электриков, которые допускают монтаж проводки, не придерживаясь необходимых правил. Не доверяйте непрофессионалам!

Как найти обрыв нуля?

Для того чтобы найти обрыв нейтрали в квартире нужно осмотреть все подключения в щитке. Увидеть и устранить такую проблему не сложно. Другое дело если провод перегорел где-то в стене. Для поиска поврежденного участка под отделкой необходимо использовать специальные тестеры.

Увидеть и устранить такую проблему не сложно. Другое дело если провод перегорел где-то в стене. Для поиска поврежденного участка под отделкой необходимо использовать специальные тестеры.

Если же нулевой провод перегорел на стояке в подъезде, то эту проблему должны решать электрики со специальной службы. Задача владельца квартиры – обеспечить электробезопасность собственного жилья.

Какая есть защита от обрыва нуля?

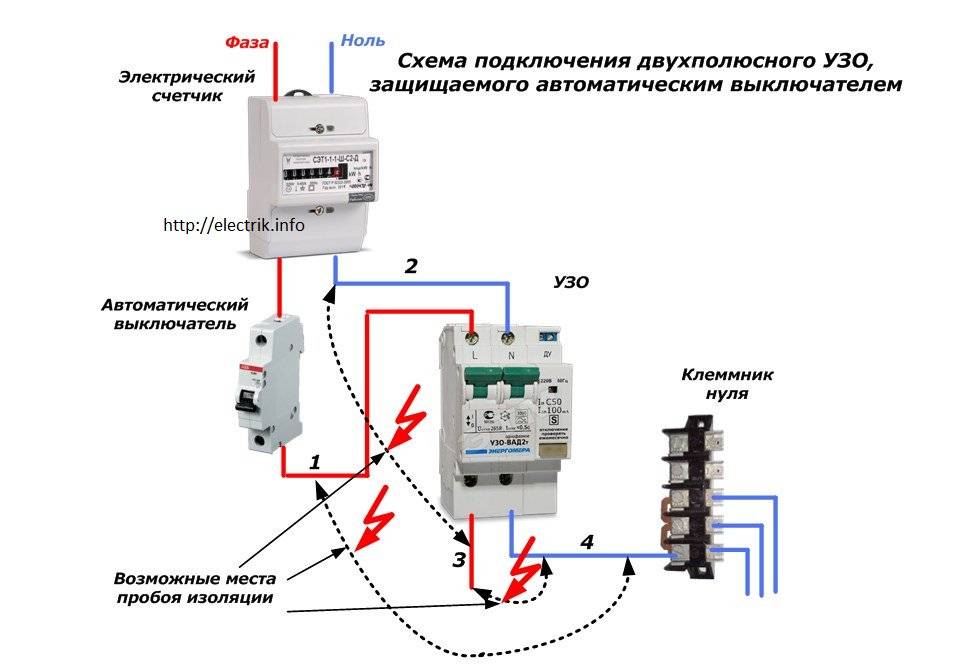

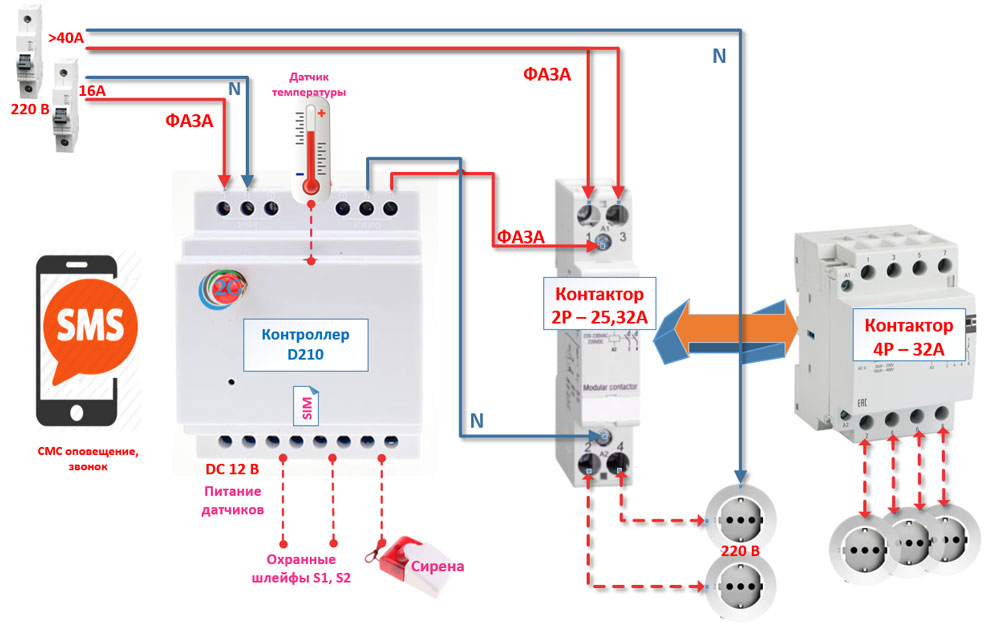

Для защиты людей и техники от последствий обрыва нуля необходимо использовать на входном щите специальные защитные приборы: реле напряжения, УЗО или дифавтомат. Реле напряжения поможет уберечь технику от перепадов напряжения. УЗО и дифатомат сработают при утечке тока, что защитит человека от опасного удара электричеством.

Компания DC Electronics является производителем реле напряжения ZUBR, которые помогут защититься от последствий не только обрыва нуля, но и других аварийных ситуаций в электросетях.

Широкий ассортимент выпускаемых реле позволяет выбрать прибор с рабочим током от 16 до 63 А, мощностью до 13900 ВА. Для удобства установки устройства выполнены в разных формфакторах: под DIN-рейку или для установки непосредственно в розетку.

Для удобства установки устройства выполнены в разных формфакторах: под DIN-рейку или для установки непосредственно в розетку.

В любой модели есть функция задержки на включение после срабатывания, что позволяет уберечь технику от повторных скачков напряжения. Использование алгоритма True RMS обеспечивает большую точность измерения.

Также следует отметить высокую пожаробезопасность реле ZUBR. Все устройства изготовлены из поликарбоната, который не поддерживает горение. Большинство приборов имеют дополнительную термозащиту, которая отключит питание в случае нагрева реле свыше установленных показателей температуры. После остывания прибор включится снова. Это убережет жилье от возможного возгорания.

При производстве реле ZUBR используются комплектующие таких производителей как EPCOS, Samsung, HTC и пр. Это обеспечивает высокую надёжность и долговечность устройств. Компания DC Electronics предоставляет 5 лет гарантии на реле ZUBR.

Заключение

Обрыв нуля это серьёзная аварийная ситуация, которая может повлечь за собой ряд негативных последствий, как для техники, так и для самого человека. Установка реле напряжения в автоматическом режиме отключит питание в случае аварии, что поможет сохранить технику и избежать возгорания при перенапряжении. В комплекте с другими защитными устройствами этот прибор поможет обеспечить максимальную защиту вашего дома от различных нештатных ситуаций в электрической сети.

Установка реле напряжения в автоматическом режиме отключит питание в случае аварии, что поможет сохранить технику и избежать возгорания при перенапряжении. В комплекте с другими защитными устройствами этот прибор поможет обеспечить максимальную защиту вашего дома от различных нештатных ситуаций в электрической сети.

Оцените новость:

Поделиться:

Защита от обрыва нуля в трехфазной сети

Опубликовано:

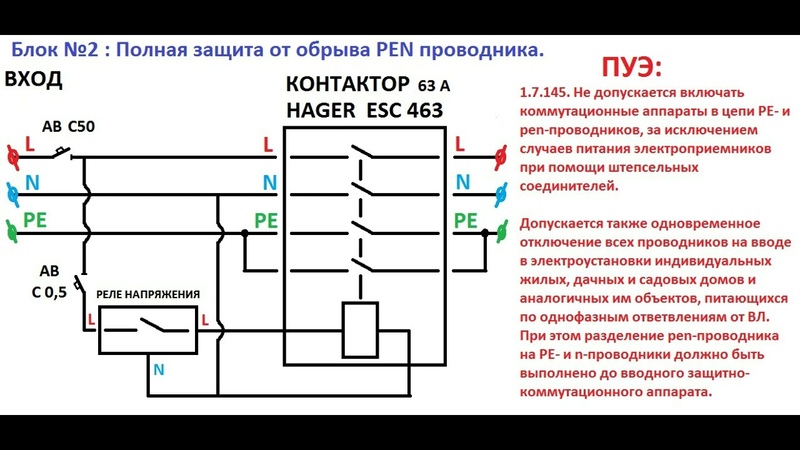

Обрыв нулевого провода в системе заземления TN-C-S имеет свои особенности. Эта система электроснабжения наиболее распространена.

Система заземления TN-C-S

От трансформатора подстанции к потребителю электроэнергии подходят четыре проводника. Это три фазных провода L1, L2, L3 и проводник PEN, который совмещает функции рабочего нуля N, и защитного провода PE. У трансформатора подстанции проводник PEN заземлен. На входе в здание на ВРУ (вводное распределительное устройство) или в силовом щите проводник PEN разделяют на рабочий ноль N и защитный PE.

На лестничную площадку каждого этажа подводят 3 фазы, рабочий ноль и защитный провод. Далее 3 фазы стараются равномерно распределить по квартирам. Нагрузки в квартирах далеко не одинаковые, но напряжения по фазам примерно одинаковые. Это вызвано тем, что сдвиг фазы трехфазного тока составляет 120 градусов и при одинаковых нагрузках на 3 фазах ток нейтрали будет равен 0. При расхождении нагрузки на фазах, на нейтрали появится небольшой ток.

То есть, в этом случае нейтраль является компенсатором при расхождении нагрузок по фазам. Если произошел обрыв проводника PEN распределительного устройства в системе электроснабжения TN-C-S, то напряжение по фазам в квартирах может очень сильно отличаться. Напряжение в квартирах, где включена большая нагрузка (духовка, печь) может быть небольшим, а в квартирах, где нагрузка небольшая, напряжение может вырасти до максимума 380 В. Повышенное напряжение, появляется на нейтральном проводнике через нагрузку соседней квартиры, с другой фазой.

Подключение РН-113 в электрощитке

Высокое напряжение выведет из строя все включенные электроприборы и освещение. Так как в системе TN-C-S проводники N и PE соединены вместе, то при появлении напряжения на проводнике N вызовет напряжение на защитном проводнике PE, который соединен с корпусами электроприборов. При прикосновении человека к корпусу электроприбора и одновременном касании открытых частей металлических конструкций (металлические трубы, раковины, ванны) имеющих другой потенциал, получит удар током.

Так как в системе TN-C-S проводники N и PE соединены вместе, то при появлении напряжения на проводнике N вызовет напряжение на защитном проводнике PE, который соединен с корпусами электроприборов. При прикосновении человека к корпусу электроприбора и одновременном касании открытых частей металлических конструкций (металлические трубы, раковины, ванны) имеющих другой потенциал, получит удар током.

В некоторых домах возможно повторное заземление ВРУ или домовых электрощитов. В этом случае на корпусах электроприборов будет находиться уравнивающий потенциал, что значительно снизит вероятность поражения человека током. Для защиты от обрыва нуля в квартирах нижних этажей можно устанавливать заземляющий контур.

Однако индивидуальные контура заземления не способны в полной мере защитить человека от поражения электрическим током в виду недостаточной влажности и состава почвы, сопротивления заземления, не соблюдения правил монтажа контура и его обслуживания. Поэтому важно устанавливать в квартирных щитках реле напряжения, которое защитит электроприборы и человека от поражения током. Для полноты защиты наряду с реле напряжения устанавливают УЗО (устройство защитного отключения).

Для полноты защиты наряду с реле напряжения устанавливают УЗО (устройство защитного отключения).

Пример квартирного щитка с УЗО и реле напряжения

Если произойдет обрыв нуля в квартирном щитке или в электропроводке квартиры, то есть обрыв нуля в однофазной сети 220 вольт, то такая неисправность не страшна для электроприборов, так как электрическая цепь не замкнута, в результате чего прибор работать не будет. Для человека обрыв нуля в однофазной сети 220В может нести опасность, если:

— нулевой провод используется как защитное заземление и присоединен к корпусу электроприборов (что запрещено):

— оголенный нулевой провод касается корпуса электроприбора.

Для защиты также рекомендуется устанавливать УЗО и реле напряжения в квартирный щиток.

Помогла вам статья?

Защита нулевого дня — программное обеспечение Check Point

Атаки неизвестных угроз представляют собой критический риск для бизнеса, и их труднее всего предотвратить. Вот почему многие компании полагаются на команды SOC, чтобы обнаружить их после взлома их систем. Это неэффективная стратегия. Защищенная от взлома технология Check Point обеспечивает максимальную защиту от нулевого дня без ущерба для производительности бизнеса. Впервые предприятия могут снизить риск неизвестных атак, внедрив подход «предотвратить в первую очередь».

Вот почему многие компании полагаются на команды SOC, чтобы обнаружить их после взлома их систем. Это неэффективная стратегия. Защищенная от взлома технология Check Point обеспечивает максимальную защиту от нулевого дня без ущерба для производительности бизнеса. Впервые предприятия могут снизить риск неизвестных атак, внедрив подход «предотвратить в первую очередь».

ПРОВЕРЬТЕ НАШУ ПРОВЕРКУ БЕЗОПАСНОСТИ

Quantum Lightspeed: самый быстрый в мире межсетевой экран для центров обработки данных Получите электронную книгу

Эффективная защита от нулевого дня

Разведка

Преобразует информацию об угрозах пятого поколения в упреждающую аналитика безопасности

Предотвращение

Предотвращение атак — лучшая стратегия, чем обнаружение угроз после взлома

Консолидация

Единая архитектура блокирует современные атаки по всем направлениям

Руководство по принятию мер предотвращения угроз

Подход к кибербезопасности Эффективность

Check Point добился наивысшего уровня безопасности оценка эффективности в групповом тесте NSS Labs Breach Prevention Systems. Основные результаты включают:

Основные результаты включают:

- Общая эффективность безопасности 98,4%

- Скорость блокировки 100%

- 0% ложных срабатываний

ЗАГРУЗИТЬ ОТЧЕТ NSS

Check Point обеспечивает защиту от нулевого дня для своей сети, облака, пользователей и решений безопасности доступа Дата

ЗАГРУЗИТЬ ТЕХНИЧЕСКИЙ ДОКУМЕНТ

ThreatCloud AI: сила

совместного использования интеллектуальных данных

ThreatCloud AI — это богатая база данных киберзащиты Check Point. Его аналитика угроз лежит в основе решений Check Point для защиты от нулевого дня.

ПОСМОТРЕТЬ ВИДЕО

Как искусственный интеллект помогает реализовать

Превосходное предотвращение угроз

ЗАГРУЗИТЬ ТЕХНИЧЕСКИЙ ДОКУМЕНТ

Основные механизмы предотвращения угроз

Предотвращение угроз на уровне ЦП

- Защита от обхода эксплойта нулевого дня идентификационный номер

- Запатентованная технология уровня ЦП практически непроницаема даже для национальных государств

- Обнаруживает и блокирует вредоносное ПО до того, как код уклонения сможет выполниться

Эмуляция угроз

- Высочайшие показатели точности в отраслевых тестах

- Быстрые вердикты в миллисекундах

- Всесторонний охват тактики атак, типов файлов и операционных систем

Извлечение угроз

- Дезинфицирует файлы для предотвращения угроз

- Активно блокирует вредоносное ПО

- Доставляет восстановленные и безопасные файлы за секунды

Двигатели с искусственным интеллектом

- Искусственный интеллект обеспечивает современное предотвращение угроз

- Анализирует тысячи индикаторов угроз для вынесения точных вердиктов

- Предоставляет аналитические сведения, помогающие выявлять новые семейства вредоносных программ

Защита от программ-вымогателей

- Предотвращает онлайн-атаки с вымогательством

- Автоматически восстанавливает файлы, зашифрованные в результате атаки

- Работает как в интерактивном, так и в автономном режиме для автоматического восстановления файлов

Защита от фишинга

- Блокирует доступ к фишинговым сайтам

- Оповещения при повторном использовании учетных данных

- Предотвращает захват учетной записи

Infinity объединяет

Безопасность по векторам

Check Point Infinity — это унифицированная архитектура безопасности, которая обеспечивает предотвращение в режиме реального времени как известных, так и

неизвестных угроз, одновременно защищая сеть, облако, конечные точки, мобильные устройства и устройства IoT.

СКАЧАТЬ БЕЛЫЙ ДОКУМЕНТ INFINITY

Поговорите со специалистом

СВЯЖИТЕСЬ С ПРОДАЖЕЙ

Отчет о кибербезопасности за 2023 год

Геополитические конфликты вызывают рекордно высокий уровень кибератак.

Ознакомьтесь с другими тенденциями и идеями.

СКАЧАТЬ ПОЛНЫЙ ОТЧЕТ

Наступит киберпандемия.

Узнайте, как защитить свою организацию.

УЗНАТЬ БОЛЬШЕ СЕЙЧАС

Что такое безопасность с нулевым доверием? Принципы модели нулевого доверия

Что такое нулевое доверие?

Zero Trust — это структура безопасности, требующая, чтобы все пользователи, как в сети организации, так и за ее пределами, проходили аутентификацию, авторизацию и постоянную проверку конфигурации и состояния безопасности, прежде чем им будет предоставлен или сохранен доступ к приложениям и данным. Zero Trust предполагает отсутствие традиционного сетевого края ; сети могут быть локальными, облачными, а также комбинированными или гибридными с ресурсами в любом месте, а также работниками в любом месте.

Zero Trust — это платформа для защиты инфраструктуры и данных для современной цифровой трансформации. Он уникальным образом решает современные проблемы современного бизнеса, включая защиту удаленных сотрудников, гибридных облачных сред и угроз программ-вымогателей. Хотя многие поставщики пытались создать свои собственные определения Zero Trust, существует ряд стандартов от признанных организаций, которые могут помочь вам согласовать Zero Trust с вашей организацией.

Zero Trust и NIST 800-207

В CrowdStrike мы придерживаемся стандарта NIST 800-207 для нулевого доверия. Это наиболее независимые от поставщиков комплексные стандарты не только для государственных учреждений, но и для любой организации. Он также включает в себя другие элементы таких организаций, как ZTX от Forrester и CARTA от Gartner. Наконец, стандарт NIST обеспечивает совместимость и защиту от современных атак для облачной модели работы из любого места, которая необходима большинству предприятий.

В ответ на растущее число громких нарушений безопасности в мае 2021 года администрация Байдена издала указ, обязывающий федеральные агентства США придерживаться NIST 800-207 в качестве необходимого шага для внедрения Zero Trust. В результате стандарт прошел тщательную проверку и ввод данных со стороны ряда коммерческих клиентов, поставщиков и заинтересованных государственных учреждений, поэтому многие частные организации рассматривают его как стандарт де-факто и для частных предприятий.

Zero Trust стремится реализовать следующие ключевые принципы, основанные на рекомендациях NIST:

- Непрерывная проверка. Всегда проверяйте доступ ко всем ресурсам.

- Ограничение «радиуса взрыва». Сведение к минимуму воздействия в случае взлома извне или изнутри.

- Автоматизировать сбор контекста и ответ. Включайте поведенческие данные и получайте контекст от всего стека ИТ (идентификация, конечная точка, рабочая нагрузка и т.

д.) для наиболее точного ответа.

д.) для наиболее точного ответа.

Как работает Zero Trust

Выполнение этой структуры сочетает в себе передовые технологии, такие как многофакторная проверка подлинности на основе рисков, защита личности, безопасность конечных точек нового поколения и надежная технология облачных рабочих нагрузок для проверки личности пользователя или системы, момент времени и поддержание безопасности системы. Zero Trust также требует рассмотрения вопросов шифрования данных, защиты электронной почты и проверки чистоты активов и конечных точек перед их подключением к приложениям.

Нулевое доверие — это значительный отход от традиционной сетевой безопасности, основанной на методе «доверяй, но проверяй». Традиционный подход автоматически доверял пользователям и конечным точкам в пределах периметра организации, подвергая организацию риску со стороны злонамеренных внутренних субъектов и законных учетных данных, захваченных злоумышленниками, позволяя неавторизованным и скомпрометированным учетным записям получить широкомасштабный доступ, оказавшись внутри. Эта модель устарела с миграцией в облако инициатив по трансформации бизнеса и ускорением распределенной рабочей среды из-за пандемии, начавшейся в 2020 году9.0003

Эта модель устарела с миграцией в облако инициатив по трансформации бизнеса и ускорением распределенной рабочей среды из-за пандемии, начавшейся в 2020 году9.0003

Архитектура с нулевым доверием требует, чтобы организации постоянно отслеживали и проверяли наличие у пользователя и его устройства правильных привилегий и атрибутов. Это также требует соблюдения политики, которая включает риск пользователя и устройства, наряду с соблюдением или другими требованиями, которые необходимо учитывать до разрешения транзакции. Это требует, чтобы организация знала все свои сервисные и привилегированные учетные записи и могла установить контроль над тем, что и где они подключают. Однократной проверки просто недостаточно , поскольку все угрозы и пользовательские атрибуты могут быть изменены

В результате организации должны обеспечить постоянную проверку всех запросов на доступ до предоставления доступа любому из ваших предприятий или облачные активы. Вот почему применение политик нулевого доверия основано на видимости в режиме реального времени сотен атрибутов идентификации пользователя и приложения, таких как:

Вот почему применение политик нулевого доверия основано на видимости в режиме реального времени сотен атрибутов идентификации пользователя и приложения, таких как:

- Идентификация пользователя и тип учетных данных (человек, программный)

- Права учетных данных на каждом устройстве

- Нормальные соединения для учетных данных и устройства (шаблоны поведения)

- Тип оборудования конечной точки и функция

- Геолокация

- Версии прошивки

- Протокол аутентификации и риск

- Версии операционной системы и уровни исправлений

- Приложения, установленные на конечной точке

- Обнаружение безопасности или инцидентов, включая подозрительную активность и распознавание атак

Использование аналитики должно быть привязано к триллионам событий, обширной корпоративной телеметрии и анализу угроз, чтобы обеспечить лучшее обучение алгоритмической модели AI/ML для сверхточного реагирования на политики. Организации должны тщательно оценивать свою ИТ-инфраструктуру и потенциальные пути атак, чтобы сдерживать атаки и минимизировать последствия в случае взлома. Это может включать сегментацию по типам устройств, идентификатору или групповым функциям. Например, подозрительные протоколы, такие как RDP или RPC к контроллеру домена, всегда должны оспариваться или ограничиваться определенными учетными данными.

Организации должны тщательно оценивать свою ИТ-инфраструктуру и потенциальные пути атак, чтобы сдерживать атаки и минимизировать последствия в случае взлома. Это может включать сегментацию по типам устройств, идентификатору или групповым функциям. Например, подозрительные протоколы, такие как RDP или RPC к контроллеру домена, всегда должны оспариваться или ограничиваться определенными учетными данными.

Более 80% всех атак связаны с использованием или неправильным использованием учетных данных в сети. В связи с постоянными новыми атаками на учетные данные и хранилища удостоверений дополнительная защита учетных данных и данных распространяется на поставщиков безопасности электронной почты и безопасного веб-шлюза (CASB). Это помогает обеспечить более высокий уровень безопасности паролей, целостность учетных записей, соблюдение организационных правил и избежание использования теневых ИТ-сервисов с высоким риском.

Полное руководство по нулевому доверию без трения

Загрузите информационный документ, чтобы узнать о беспрепятственном нулевом доверии и ключевых принципах структуры NIST 800-207.

Загрузить сейчас

Совет эксперта

Термин «Нулевое доверие» был придуман аналитиком и идейным вдохновителем Forrester Research Джоном Киндервагом и следует девизу «Никогда не доверяй, всегда проверяй». Его новаторская точка зрения была основана на предположении, что риск является неотъемлемым фактором как внутри, так и вне сети.

Варианты использования с нулевым доверием

Нулевое доверие, которое в течение многих лет описывалось как стандарт, все чаще формализуется как ответ на цифровую трансформацию и ряд сложных, разрушительных угроз, наблюдавшихся в прошлом году.

В то время как любая организация может извлечь выгоду из нулевого доверия, ваша организация может извлечь выгоду из нулевого доверия немедленно, если :

Вы должны защитить модель развертывания инфраструктуры, которая включает:0054

Вам необходимо решить ключевые случаи использования угроз, включая:

- Программа-вымогатель — проблема, состоящая из двух частей: выполнение кода и компрометация личности

- Атаки на цепочку поставок — обычно включают неуправляемые устройства и привилегированных пользователей, работающих удаленно

- Внутренние угрозы — особенно сложно анализировать поведенческую аналитику для удаленных пользователей

У вашей организации есть следующие соображения:

- Проблемы экспертизы SOC/аналитика

- Соображения о влиянии взаимодействия с пользователем (особенно при использовании MFA)

- Отраслевые требования или требования соответствия (например, финансовый сектор или мандат нулевого доверия правительства США)

- Забота о сохранении киберстрахования (из-за быстро меняющегося страхового рынка в результате программ-вымогателей)

Каждая организация сталкивается с уникальными проблемами, связанными с ее бизнесом, зрелостью цифровой трансформации и текущей стратегией безопасности. Нулевое доверие, если оно реализовано должным образом, может адаптироваться к конкретным потребностям и по-прежнему обеспечивать рентабельность инвестиций в вашу стратегию безопасности.

Нулевое доверие, если оно реализовано должным образом, может адаптироваться к конкретным потребностям и по-прежнему обеспечивать рентабельность инвестиций в вашу стратегию безопасности.

Пример следующей атаки Sunburst

Атака Sunburst на цепочку поставок программного обеспечения в 2021 году демонстрирует важность того, почему организации не могут ослабить бдительность даже со стандартными учетными записями служб и ранее надежными инструментами. Все сети имеют автоматические обновления в своем технологическом стеке, от веб-приложений до сетевого мониторинга и безопасности. Автоматизация исправлений необходима для обеспечения хорошей сетевой гигиены. Однако даже для обязательных и автоматических обновлений Zero Trust означает предотвращение потенциальных вредоносных действий.

Технический анализ атаки Sunburst показывает, как любой инструмент, особенно широко используемый в сети, может быть заменен механизмом поставщика/обновления, и как следует применять принципы архитектуры нулевого доверия для смягчения этих угроз.

Нулевое доверие и принцип наименьших привилегий требуют строгих политик и разрешений для всех учетных записей, включая программные учетные данные, такие как учетные записи служб. У учетных записей служб в целом должно быть известное поведение и ограниченные привилегии подключения. В случае с Sunburst служебная учетная запись с чрезмерными правами позволяла злоумышленникам перемещаться по горизонтали. Они никогда не должны пытаться напрямую получить доступ к контроллеру домена или системе аутентификации, такой как ADFS, и любые аномалии поведения должны быть быстро идентифицированы и эскалированы по мере их возникновения.

Совет эксперта

С таким количеством различных интерпретаций нулевого доверия поиск решения, соответствующего потребностям вашей организации, может быть пугающим. Чтобы помочь, мы собрали 7 ключевых вопросов, чтобы лучше оценить решения и услуги. 7 вопросов, которые нужно задать поставщикам с нулевым доверием

Каковы основные принципы модели нулевого доверия?

Модель Zero Trust (основанная на NIST 800-207) включает следующие основные принципы:

- Непрерывная проверка.

Всегда проверяйте доступ ко всем ресурсам.

Всегда проверяйте доступ ко всем ресурсам. - Ограничение «радиуса взрыва». Минимизируйте последствия в случае внешнего или внутреннего нарушения.

- Автоматизировать сбор контекста и ответ. Включайте поведенческие данные и получайте контекст из всего стека ИТ (идентификация, конечная точка, рабочая нагрузка и т. д.) для наиболее точного

1. Непрерывная проверка

Непрерывная проверка означает отсутствие доверенных зон, учетных данных или устройств в любое время. Отсюда и распространенное выражение «Никогда не доверяй, всегда проверяй». Проверка, которая должна постоянно применяться к такому широкому набору активов, означает, что для эффективной работы необходимо наличие нескольких ключевых элементов:

- Условный доступ на основе риска. Это гарантирует, что рабочий процесс прерывается только при изменении уровня риска, что позволяет проводить постоянную проверку без ущерба для удобства пользователя.

- Быстрое и масштабируемое развертывание модели динамической политики. Поскольку рабочие нагрузки, данные и пользователи могут часто перемещаться, политика должна не только учитывать риски, но также включать соответствие требованиям и ИТ-требованиям для политики. Нулевое доверие не освобождает организации от соблюдения требований и конкретных организационных требований.

2. Ограничение радиуса взрыва

Если нарушение все же произойдет, крайне важно свести к минимуму последствия нарушения. Нулевое доверие ограничивает объем учетных данных или путей доступа для злоумышленника, давая системам и людям время для реагирования и смягчения атаки.

Ограничение радиуса означает:

- Использование сегментации на основе идентификации. Традиционную сегментацию на основе сети может быть сложно поддерживать в рабочем состоянии, поскольку рабочие нагрузки, пользователи, данные и учетные данные часто меняются.

- Принцип наименьших привилегий. Всякий раз, когда используются учетные данные, в том числе для нечеловеческих учетных записей (например, учетных записей служб), очень важно, чтобы эти учетные данные предоставляли доступ к минимальным возможностям, необходимым для выполнения задачи. По мере изменения задач должен меняться и масштаб. Многие атаки используют привилегированные учетные записи служб, поскольку они обычно не отслеживаются и часто имеют чрезмерные разрешения.

3. Автоматизация сбора контекста и ответа

Чтобы принимать наиболее эффективные и точные решения, помогает больше данных, если их можно обрабатывать и действовать в режиме реального времени. NIST предоставляет рекомендации по использованию информации из следующих источников:

- Учетные данные пользователя — человеческие и нечеловеческие (служебные учетные записи, непривилегированные учетные записи, привилегированные учетные записи — включая учетные данные единого входа)

- Рабочие нагрузки, включая виртуальные машины, контейнеры и виртуальные машины, развернутые в гибридных развертываниях

- Конечная точка — любое устройство, используемое для доступа к данным

- Сеть

- Данные

- Другие источники (обычно через API):

- СИЭМ

- ССО

- Поставщики удостоверений (например, AD)

- Разведка угроз

Этапы внедрения нулевого доверия

Хотя потребности каждой организации уникальны, CrowdStrike предлагает следующие этапы внедрения зрелой модели нулевого доверия: визуализировать риски, связанные с

Для получения подробной информации о каждом этапе, включая цели и рекомендации, прочитайте нашу статью о том, как внедрить нулевой уровень доверия за 3 этапа.

Совет эксперта

Когда вы инвестируете в решение с нулевым доверием, может ли это решение снизить сложность безопасности, сэкономить деньги и сократить время на выявление и устранение нарушений? Ответ – громкое «ДА»! Посмотрите эту веб-трансляцию, чтобы узнать о реальных примерах использования Zero Trust, которые влияют на вашу прибыль и накладные расходы для поддержки всей программы. Как максимизировать рентабельность инвестиций с Frictionless Zero Trust

Почему CrowdStrike для Zero Trust

Решение CrowdStrike Zero Trust предлагает единственный в отрасли подход к Zero Trust без трения с помощью:

- Безопасность для наиболее важных областей корпоративного риска для предотвращения нарушений в режиме реального времени для любой конечной точки и облака рабочая нагрузка, личность и данные. Решение Zero Trust от CrowdStrike соответствует стандартам NIST 800-207 и максимизирует покрытие Zero Trust на вашем гибридном предприятии, чтобы защитить и включить людей, процессы и технологии, обеспечивающие безопасность современного предприятия, со встроенной защитой для областей с высоким риском, таких как идентификация и данные.

- Сверхточное обнаружение и автоматизированная защита , обеспечивающие БЕЗУПРЕЧНОЕ НУЛЕВОЕ ДОВЕРИЕ для организаций любого размера. Развертывайте Zero Trust быстрее и поэтапно, используя всего два компонента — единый датчик облегченного агента и административную панель управления. Снизьте нагрузку на аналитиков центра управления безопасностью (SOC) с помощью автоматизированной защиты и исправления и улучшите взаимодействие с пользователем с помощью адаптивного условного доступа.

- Самая передовая в мире облачная платформа , который позволяет специалистам по безопасности добиться превосходной защиты и производительности с нулевым доверием без дополнительных затрат на управление терабайтами данных, потоками угроз, аппаратным/программным обеспечением и постоянными затратами на персонал, что приводит к СНИЖЕНИЮ СЛОЖНОСТИ И ЗАТРАТ В ОБЕСПЕЧЕНИИ БЕЗОПАСНОСТИ. Все эти преимущества достигаются с помощью CrowdStrike Security Cloud, который сопоставляет триллионы событий безопасности в день с индикаторами атаки, ведущей в отрасли аналитикой угроз и корпоративной телеметрией со всех конечных точек клиентов, рабочих нагрузок, удостоверений, DevOps, ИТ-ресурсов и конфигураций.

д.) для наиболее точного ответа.

д.) для наиболее точного ответа. Всегда проверяйте доступ ко всем ресурсам.

Всегда проверяйте доступ ко всем ресурсам.